Les hôtels sur Booking.com sont victimes d’une campagne de phishing qui prend le contrôle de leurs comptes officiels. À partir de là, les pirates ont accès à la messagerie de l’hôtel pour demander à leurs clients des informations bancaires et leur voler de l’argent.

Comment marche cette opération de piratage qui vise Booking ?

Détectée par l’entreprise de cybersécurité Secureworks, cette campagne passe comme d’habitude par l’erreur humaine. Elle vise à obtenir les identifiants du tableau de bord des hôtels sur la plateforme, qui permet d’accéder à toutes sortes d’informations sensibles. La méthode est très simple.

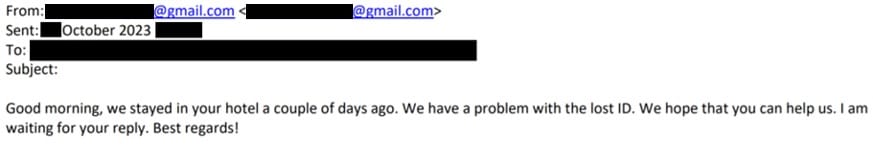

Le pirate envoie d’abord un message à l’hôtel, se faisant passer pour un ancien client qui a perdu son passeport. Il demande à l’établissement de la retrouver. Ce premier courriel ne contenant ni pièce jointe ni de lien malveillant, les pirates gagnent la confiance des employés de l’hôtel. Ces derniers demandent alors de fournir une copie du document pour le retrouver.

Le pirate fournit aussitôt un lien vers Google Drive, qui soi-disant hébergerait des photos de la pièce d’identité. L’URL contient là un fichier ZIP. En décompressant le fichier, le pauvre salarié de l’hôtel installe en réalité le malware Vidar, capable de voler les mots de passe. Ce logiciel malveillant serait généralement hébergé sur Steam et Telegram, selon les analyses de Secureworks. Valve a du ménage à faire…

Les hôtels sur Booking envoient des messages suspects aux client

L’accès à ce portail permet de voir toutes les réservations à venir et d’envoyer directement des messages aux clients. Forcément, ces messages provenant de l’application Booking.com ou de l’adresse “noreply@booking.com” inspirent confiance. Les pirates envoient des requêtes de confirmation des informations bancaires des clients, leur demandant de suivre des liens frauduleux.